【パートナーインタビュー】「より組織的なセキュリティ課題にアプローチしたい」Web診断からペンテスターへのキャリアチェンジに迫る。

こんにちは!人事の小高です。

現場メンバーにフォーカスしたパートナーインタビュー企画。

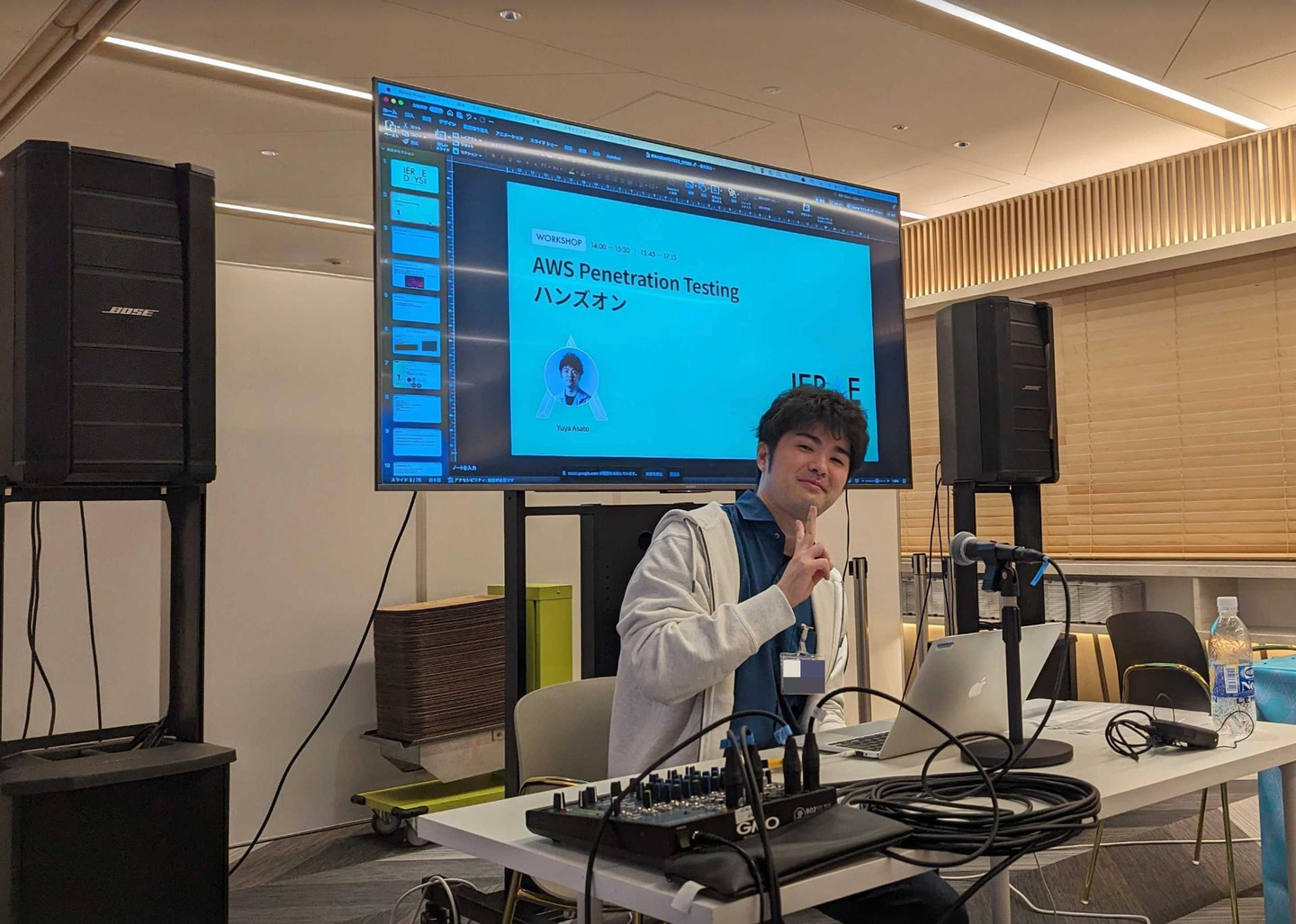

今回は、DEF CONの参加メンバーのひとり、安里悠矢さんにお話を伺いました。彼は、2018年にセキュリティ業界未経験でGMOサイバーセキュリティ byイエラエ株式会社(以下、GMOイエラエ)に入社。約2年半のWebアプリケーション診断の経験を経て、現在はペンテスターとして活躍しています。

今回はそんな急成長を遂げた彼が、現在に至るまでの経緯や今後のキャリアイメージについて迫ります。

安里悠矢/オフェンシブセキュリティ部 ペネトレーションテスト課

前職では、アプリケーションやインフラを中心とする開発業務に従事。業界未経験でGMOイエラエに入社。Webアプリケーション診断の経験を経て、現在はクラウド環境を中心としたペネトレーションテスト業務に従事。

やりたくてもできない状況のなか、巡ってきたチャンス

―GMOイエラエに入社する前は、どのような仕事に取り組んでいましたか。

GMOイエラエに入社する前は、新卒入社した沖縄のSI企業で2年間、アプリケーションやインフラを中心とする開発に携わっていました。

―そんな中、セキュリティに興味を持ったのはなぜだったのでしょう。

前職でもセキュリティをいかにして高めるかが課題になることが多くありました。脆弱性を作り込まないためのよりセキュアな開発をする必要がありましたが、そのためのノウハウもなければ、作った製品のセキュリティの強度を確認するスキルも持ち合わせていませんでした。セキュリティ関連の自動ツールを多少使うことはありましたが、見よう見まねで培ったノウハウしかありませんでした。

そこでセキュリティのコミュニティで開催する勉強会に参加して、セキュリティについて学びはじめたのです。勉強会に参加するうちに、セキュリティ業界に興味を持つようになっていきました。そして開発よりもセキュリティをやりたいと考えて、当時同じ勉強会に参加していたGMOイエラエのパートナー※のリファラルで入社しました。

当時のGMOイエラエにはまだパートナーが2〜30人しかおらず、未経験で入社しやすいわけではありませんでしたが、2018年頃にちょうど沖縄オフィスを立ち上げるタイミングだったこともあり、ご縁をいただき入社することとなりました。

※GMOインターネットグループでは、社員のことをパートナーと呼んでいます。

―GMOイエラエを選んだのはなぜですか。

当時、沖縄でセキュリティを専業でやっている会社はほとんどなかったんですよね。なので、セキュリティ診断に興味はありつつも飛び込むきっかけがない状態が続いていました。そんな時にGMOイエラエが沖縄オフィスを立ち上げたと聞き、「これはチャンスが巡ってきた!」と思って紹介してもらったんです。もうどうしても入りたかったので、面接の時には某ジブリ作品みたいに「ここで働かせてください!」と言ったことを覚えています。

より幅広く、組織的なセキュリティ課題にアプローチしたい

―セキュリティ業界の入口として、Webアプリケーションの脆弱性診断を選んだのはなぜですか。

沖縄オフィスでの募集要件が、Webアプリケーション診断の担当者だったんです。それに僕自身もWebアプリケーションを開発した経験があり、独学でBurpSuiteなどの診断ツールを触っていたので、とっかかりやすいと感じました。

それに、Webアプリケーション診断の場合、全てのURLやリクエストに対し診断項目に沿って網羅的に確認していきます。幅広く脆弱性を探し出し、システムのセキュリティの強度を確認するためのスキルが身に付くため、自分が一番最初にやりたかったこととマッチしているなと感じました。

―入社後は、どのように業務を覚えていきましたか。

OJTで、先輩と一緒に案件に入ってイチから脆弱性診断のやり方を教えてもらいました。2~3ヶ月みっちり鍛えられた後1人で案件をやるようになりました。昔は人も少なかったので、早く一人前になるためにできることは何かを考えながら業務をしていた記憶があります。

OJTで案件作業をやる傍らで、他案件で検出した脆弱性の情報をいただいて再現環境を作成してみたり、どのようにして脆弱性が生まれるのか調べたりしていました。ひたすら手を動かして得られるものを1つでも多く吸収しようとアクティブに働いていた気がします。

診断作業のレビューや報告書のレビューを複数人のパートナーにリアルタイムで実施していただいたり、先輩がやっている案件で珍しい脆弱性が検出されたらその案件に入れてもらい一緒に脆弱性の再現確認をしたりするなど、非常に手厚いサポート体制を組んでいただきました。そのため、入社当初は手探りなところがありつつもたくさんの人に支えられて早々に独り立ちすることができました。

現在では、社内の研修制度も整っており、人も増えてサポート体制もより手厚いので新しく入られる方でもスムーズに業務に必要なスキルを習得できると思います。

―比較的早い段階で独り立ちされたんですね。そこから、ペンテスターの道に興味を持ち始めたきっかけはなんでしたか。

入社1年ほどした頃から、ペネトレーションテストをやりたいと感じるようになったんです。きっかけは、脆弱性診断の報告書を納品後に実施したとある報告会でした。そこではWebアプリケーションの脆弱性にはとどまらず、お客様の組織課題についてもご相談いただくことが数多くありました。一方で、僕が明確に回答できるのはWebアプリケーションの範囲内だけだったので、組織の課題に対してアプローチする手段を持っていなかったんです。

報告会の中でお客様と会話を経て、Webアプリケーションの脆弱性診断だけでなく、組織の中でのシステムの運用に関する脆弱性を検出するなどより範囲を広げたさまざまなセキュリティテストに取り組みたい、そして組織の課題にアプローチしたいと考えるようになりました。入社1年後のタイミングでペネトレーションテストのサービスが立ち上がったことも影響しました。Webアプリケーションの分野以外にもセキュリティテストを通じてお客様の課題にアプローチできる領域があることを社内を見て感じていたので、幅広い領域に挑戦したいとの想いがより強くなったのかもしれません。

Webペネトレーションテストにも興味がありましたが、より組織のセキュリティ課題に直接アプローチができ、Webだけにとどまらず社内ネットワークやクラウド環境など幅広い観点でお客様のセキュリティの課題に貢献できるので、今のペネトレーションテストの方がやりたいことに合っていると思いましたし、今もそう感じています。

―ペンテスターへキャリアチェンジするために、何かしたことがあれば教えてください。

ペンテスターになりたいと考えるようになってから、不足している知識や技術を補うために資格の勉強をはじめました。OSCP(Offsec社が開発・運営するペネトレーションテストの認定試験)とCISSP(ISC2が運営する情報セキュリティマネジメントの認定試験)の2つを異動の半年ほど前に取得しました。

この2つの資格を取得した理由としては、ペネトレーションテストに求められる「課題を見つけるための技術力」と「課題を解決するための能力」の2つの軸で学習をしていく必要があると考えたからです。

どちらも取得までかなり時間を要する資格なので、学習時間の工面には苦労しました。資格の教材を使いながら独学で勉強していたのですが、OSCPでは教材の中に演習問題があり、手を動かして脆弱性のある環境に対して攻撃を仕掛けるための実践もできました。

今改めて振り返ってみると、実際の業務で、資格で得た技術そのものを使うことは多くはなく、これらの資格を取ったからといってペンテスターになれるかというと案外そうでもないなと感じました。ただ、脆弱性を発見するための考え方や手法、セキュリティ課題を解決していくための考え方は今でも生きているので、資格取得は良かったと思っています。

―すごく努力されていたんですね。そこから異動まではどのような経緯でしたか。

ペネトレーションテストのサービスが立ち上がったものの、当初は1人だけでやっている状態でチームはなかったんです。それがチームになるタイミングで社内で人を募集していたので立候補しました。入社のタイミングもそうでしたが、運良くチャンスが巡ってきて、それを掴めたことで今があるなと感じています。

ペネトレーションテストの業務に挑戦したいとはずっと言い続けていたので、今思うと当時の上司としては戸惑いもあったと思いますが、社内での調整もして快く送り出してくれたのですごくありがたかったですね。

いろいろなサービスに触れたい人には、やりがいを感じる環境

―そうして異動されて3年ですが、改めて現在の業務内容を教えてください。

クラウドの領域が得意なので、そこを中心に取り組んでいます。前職でもクラウド環境を使ってシステム構築をしたりアプリケーション開発をしたりしていたので、クラウドには少し知見がありました。なのでそこの攻撃手法を深掘りしたり対策方法の勉強をしていたら楽しくて、どんどん深みにハマっていきました。それが今の業務につながっています。

クラウド環境の一例としてはAWS(Amazon Web Service)が挙げられます。いろいろな使い方ができるので、企業によって使い方はさまざまですが、その使い方に応じて、穴がないかを見ていきます。たとえばWebアプリケーションが公開されているとして、脆弱性診断では安全と診断されたとしてもクラウドの利用方法という観点から見ると違うことがあるんです。この場合は、クラウドの観点で脆弱性がないか、データベース環境やクラウド環境内部に侵入できないかを確認していきます。

ペネトレーションテストでは、テストの最終ゴール(目的)を定めることがほとんどです。たとえば、AWS上に構築されたデータベースサービスからお客様の情報を奪えないかという観点でゴールを定めることがあります。ストレージやその他リソースに割り当てられたポリシーのミスを洗い出し、実際にお客様の情報を奪うことができるのかといったことをやっています。

―実際の案件はどのように進めていくのでしょうか。

弊社管理のサーバーと遠隔通信を行うようなプログラムを作成して、お客様の端末で実行してもらいます。お客様の端末がマルウェアに感染してしまったことを想定してスタートしています。また、クラウド環境のアカウントをひとつ発行してもらって、そこからはじめることもあります。マルウェアに感染したお客様の端末の権限では、AWSの環境を触ることはできなかったり、できたとしても最低限の権限しか与えられておらず本当にごく一部しか触れない、という前提からスタートすることが多いですね。

たとえばテスト環境しか触ることが許可されていないユーザーがいて、そこからいろいろな方法を試すと別のところに侵入できたりすることがあります。するとまたそこに別の脆弱性があって、ほかのサーバーに侵入できるような高い権限を手に入れることができ、さらにそこから本番環境のデータベースに入れたりするんです。

また、顧客情報がクラウドにある場合は、いくつかのステップを経てAWS Organizationの管理者権限を奪取したり、複数の端末に侵入して、クラウド環境にアクセスできるユーザーを見つけます。そしてアクセスキーを取って、そこからクラウドに侵入していくこともあります。

もちろん案件の中では、知らないサービスやシステムが出てくることもありますし、レッドチーム演習のような組織に対する攻撃を行う際も、1人では扱うのが難しいくらい広範囲なスキルセットが要求されることがあります。

私が所属しているペネトレーションテスト課は、業務に必要な最低限のスキルセットは全員持った上で、メンバー自身がやりたい分野を突き詰めていくスタイルでチームが運用されています。そのためメンバー全員がそれぞれの得意分野を持っているので、知らないシステムやサービスが出てきても「この分野だったら〇〇さんに頼もう」と連携しながらチームとして案件を進めることが多いです。

―以前携わられていたWebアプリケーション診断と、ペネトレーションテストの違いや共通点はどんなところだと思いますか。

どちらにも共通するのは、さまざまな組織が運用しているいろいろなサービスを見て触れることですね。開発では、1つのものに向き合っていくので視点が1つになりがちだった記憶があります。でも、テストでは比較的短い期間で多くのサービスを触っていくので、「このサービスってこんな作りなんだ」、「1つの製品でも使い方次第でここまで脆弱性が生まれるんだ」と多くの発見や視点を持ちやすいです。いろいろなサービスやシステムに触れてお客様のセキュリティの課題を発見・解決したい人には、とてもやりがいを感じる仕事だと思います。

実務面では、お客様とのコミュニケーション頻度が大きく違うポイントだと思います。Webアプリケーション診断ではある程度型が決まっていたり、お客様も脆弱性診断のサービスを受け慣れていたりするため会話の機会が少なくなっていきます。一方のペネトレーションテストでは、どんな課題があってどんなテストがしたいかのヒアリングから始めて、テスト計画を作っていきます。実際の案件が始まってからも、コミュニケーション頻度は高く、攻撃の検証をどこまでやるかの調整を実施することも多いです。例えば、Webアプリケーション診断ではほとんどがテスト環境をご用意いただいてテストを進めていくのでサービスを止めるような攻撃もできますが、内部のペネトレーションテストでは実際の本番環境を扱うために停止が許容されないことがほとんどです。そのため、サービスの停止につながるかもしれない脆弱性の兆候は見られるけど、どこまで検証していくかなどの調整をリアルタイムでお客様とすることもよくあります。テスト作業中にも「このシステムのこういうのが気になってるんだよね」とお客様からお声をいただいて追加で調査するなど視野が広がっていきます。

業務の面白さとしては、Web診断だとチェックリストに応じてできるだけ網羅的にやっていくのが中心なので、脆弱性のリスクの大小に関わらず見ていくからこその面白さがあります。反対に、ペネトレーションテストでは、「顧客情報を奪う」など攻撃者が目標を達成できてしまうのかといったところを見ていきます。一見リスクが低そうな1つの脆弱性でも他の脆弱性と組み合わせることにより顧客情報を奪えるかというところを見ていくので、達成できれば、非常にインパクトの大きい結果が出ます。そういった面白さがあると感じています。

―そんな違いが多くあるなかで、ペネトレーションテストとWeb脆弱性診断のどちらかを選ぶ上でのコツやアドバイスがあれば教えてください。

Webに関連するセキュリティテストを本当に突き詰めたい人は、Webアプリケーション診断やWebペネトレーションテストの道に進むほうが良いかなと感じています。Webでもライブラリやフレームワークなど技術スタックの入れ替わりが早いので、仕様をアクティブに追いかけてセキュリティテストに生かすなど非常にやりがいを感じると思います。

ペネトレーションテストをおすすめしたいのは、攻撃手法の理解と実践は前提として、広い視野を持ってセキュリティテスト行い、組織の課題を解決したい人ですね。

Webをやるのであれば、今のWebアプリケーションはクラウド環境で動作していることが多いので、Webを極めつつクラウドを見てみるのもよいのではないでしょうか。また、僕のように脆弱性はWebだけでないと考えて多くのことをやりたいのであれば、ペネトレーションテストに挑戦してみるのも一手だと思います。

―ありがとうございます。ペンテスターに必要とされるのはどんな素質だと安里さんは考えますか。

2つあって、1つ目は攻撃手法を様々な視点からうまく深掘りできる力です。実際の業務では、脆弱性がなさそうに見えても実は存在しているケースもあるんです。簡単な例で言うと、Web上からは安全に見えていても、他のネットワークとしてはWeb以外のポートを見ると脆弱性があったというケースです。「視点を変えたらこれは穴になっているんじゃないか」と考えられる人こそが、ペンテスターに向いている人だと思います。

2つ目は組織に合った対策を考える力です。

ペンテスターにはオフェンシブなスキルがより多く求められますが、お客様が最終的に知りたいのは組織運営をよりセキュアにするためにどのように対策するかということです。

世の中にはさまざまな製品を安全に使っていくためのベストプラクティスや一般的な対策方法はありますが、その直すべき箇所を管理している部署が違うとか責任範囲が異なるなどの、さまざまな事情で、課題を簡単には解決できないことがあります。この場合にどのようにしてリスクを緩和していくのか代替案を検討していく必要があります。さまざまな制約があり代替案が出せなかったとしても方向性だけでも伝えるなど、可能な限りセキュアにするための対策・代替案を考えられるかもポイントかなと思います。

―最後に、今後のキャリアプランや目標を教えてください。

よりペンテスターとしてのキャリアを深めたいと考えています。

今のところ、テストを通じてお客様が見つけられていなかった課題を見つけられることは実現できていますが、僕としてはもっと細かい粒度で課題を解決したいですね。ペンテスターとしての素質の2つ目に記載した「組織に合った対策を考える力」の部分はまだまだできてないことがたくさんあると感じています。セキュリティ対策についての代替案をたくさん出せる引き出しを持ち、きちんと課題解決につなげられるようになりたいです。

他にもセキュリティ製品に関する知見も深めていきたいと考えています。ペネトレーショテストやレッドチーム演習には、「テストを通じて脆弱性の発見だけでなく、ブルーチームの対応能力を見ていきたい」といったニーズがあります。特にレッドチーム演習のようなセキュリティテストは、ブルーチームの能力を底上げするためのセキュリティテストを実施していく必要があります。それを実現するためには、顧客が使用するセキュリティ製品に関する知見も必要となります。企業でよく使われているセキュリティ製品を研究していきたいと考えています。どうしたらアラートが上がりづらいのか、逆に何をすればアラートが上がるのかを調査・理解するのが、目標のひとつです。

ー顧客のニーズに応えるためにスキルアップしていきたいという想い素敵ですね。安里さん、ありがとうございました!

業界未経験でGMOイエラエに飛び込み、次のチャンスを掴むべく努力をし続けてきた安里さん。だからこそ、タイミングよくチャンスを掴み、ものにしてこられたんだと感じます。

GMOイエラエでは、挑戦する機会やフィールドが多くあります。ぜひ、安里さんのように挑戦していきませんか?

/assets/images/22327006/original/12fc6eac-f1b9-4d39-b1a2-3bac5b562db5?1761186648)

/assets/images/22327006/original/12fc6eac-f1b9-4d39-b1a2-3bac5b562db5?1761186648)

/assets/images/16933431/original/95668f0d-d425-45b7-a1ec-544cb496d324?1707293454)